中国SSL证书市场发展趋势分析简报-2023Q1

零信密码应用研究院全球独家发布 | 2023年4月4日

本报告由零信技术 零信密码应用研究院 发布,电子版首发渠道为零信密码应用研究院微信公众号:zotrusi 和零信官网CEO博客栏目(HTML版本、有数字签名和时间戳的PDF版本)。

本次发布的是定期发布的2023年第一季度分析报告,希望对我国SSL证书的产业发展和普及应用起到积极推动作用,特别是国密SSL证书。本次简报特别发布了自动化签发的SSL证书的数据以及对证书有效期将缩短为90天的应对之策,希望这些数据和建议能为相关政府机构和商业机构的相关决策提供参考。

一全球SSL证书统计数据分析

根据证书透明日志系统数据统计,截止到 2023年4月1日,已经在国际证书透明日志系统记录的全球SSL证书总数突破 90亿 张(90.4881亿),其中未过期的有效SSL证书有 5.1907亿 张,细心的读者一定能发现上一季度(2022年Q4)的数据是 8.0213亿 张,怎么会突然减少了2.8306亿张呢?这是因为从2023年开始我们更新了查询算法,使得这两个季度的数据没有了可比性,请读者理解为目前这个新的算法能更加准确地反映真实数据,因为谷歌已经不再要求CA必须提交预签SSL证书到谷歌自己运营的证书透明日志服务系统中,只需提交到6个通过谷歌认证的3个或2个之一即可,这使得分析数据和剔除重复数据算法变得很复杂,从而导致了本次报告的数据同上一季度的数据差异比较大。

全球 5.1907亿 张有效证书中,只验证域名的DV SSL证书 4.1766亿 张,占比 80.46%。验证网站身份的OV SSL证书有 1.0104亿 张,占比 19.47%。扩展验证网站身份的EV SSL证书 34.609万 张,占比 0.07%。虽然具体数据同上一期没有可比性,但是三种SSL证书类型的占比仍然有可比性,DV SSL证书占比下降了了4%,OV SSL证书占比上升了21%,但是我们研究发现,这个OV SSL证书的占比上升是由于Cloudflare自动化签发了大量的O字段等于Cloudflare的OV SSL证书,但实际上是为使用了Cloudflare CDN服务的网站签发的,可以理解为这是错误签发的OV SSL证书,实际上是DV SSL证书!所以,三种SSL证书类型的数据已经不能真实反映真正的OV SSL证书的占比,仅供参考。

也正是由于大量的CDN用SSL证书和物联网用SSL证书的O字段信息的不准确,再加上少数签发给政府网站的OV SSL证书的O字段信息居然是公司名称,这使得我们确信以前根据OV SSL证书和EV SSL证书的数据来统计各国的SSL证书申请情况并排名已经失去了可比性。所以,从本期开始不再依据OV SSL证书和EV SSL证书的数据来排名全球前30个国家的SSL证书申请情况。本期将重点分析自动化申请和部署的SSL证书的签发数据,这个对我国如何普及SSL证书应用更有现实意义。

全球 5.1907亿 张有效证书中,排名前十大SSL证书提供商分别是:第1位是Let’s Encrypt (2.5269亿张)、第2位是Cloudflare (6156万张)、第3位是亚马逊 (4446万张)、第4位是谷歌 (3727万张)、第5位是Sectigo (3157万张)、第6位是DigiCert (3076万张)、第7位是微软 (2086万张)、第8位是cPanel (1398万张)、第9位是GoDaddy (800万张)、第10位是ZeroSSL (783万张)。对比上一季度的数据,亚马逊从第6位上升到第3位,上升幅度不少,这与其云服务市场份额提升和免费自动化配置SSL证书是有密切关系的。

全球排名前十的SSL证书提供商中,只有两家是传统的CA机构:Sectigo和DigiCert,其他家都是互联网和云服务提供商,这个非常值得我国的互联网和云服务提供商学习。因为用户需要的是网站支持https加密,而不是SSL证书!如果用户能从云服务提供商那里直接获得网站https加密服务,就不会再去CA申请SSL证书了,这也非常值得CA机构深思应该如何应对这个市场变化。

而这8家互联网和云服务提供商签发的所有SSL证书都是自动化签发和部署的,占比高达 88%,这个比例更是值得我国互联网服务提供商、云服务提供商、CA机构(SSL证书提供商)的深思,如果大家仍然是采用传统的手工申请SSL证书方式来销售SSL证书,则一定会被能提供自动化部署SSL证书的服务提供商超越,市场份额会重新洗牌!

再深度分析这8家互联网和云服务提供商签发的SSL证书发现,这高达88%的SSL证书基本上都是免费的90天DV SSL证书,再加上Sectigo提供的90天免费证书,估计占比已经高达90%,这个数据非常值得重视,因为谷歌在3月3日发布了将来的计划,将推动国际标准缩短SSL证书有效期为90天。谷歌发布这个计划是有底气,因为目前全球有效SSL证书中已经有90%就是90天有效期的证书,虽然这个比例在我国并没有这么高,但是这个数据非常值得重视。

SSL证书的有效期从5年,逐渐缩短到3年、2年、1年,现在的情况是一年期SSL证书基本上是收费的,而90天有效期的SSL证书都是免费的,如果只能签发90天有效期的SSL证书标准开始实施,则还会有用户会花钱去购买收费的90天有效期证书吗?这值得所有SSL证书提供商思考如何应对这个变化,也非常值得SSL证书用户思考如何应对每90天必须申请和部署SSL证书。唯一的出路大家应该已经看到了,只有自动化实现SSL证书的申请、部署和续期,这是唯一的一条路。

二我国政府网站的SSL证书统计数据分析

我国已经基本上实现了所有政务服务“一网通办”的目标,但是政府网站和电子政务系统的安全状况如何,可以从SSL证书的申请量来反映。我国各省市已经启动了全省一个主域名,下属各局委办都是使用其子域名的管理方式,所以,我们检索了一个省的域名就能得到这个省的政府网站一共申请了多少张SSL证书,如广东省统计*.gd.gov.cn的域名(这里的*指gd.gov.cn下的所有子域名),各地市使用了自己域名,如深圳市的*.sz.gov.cn并不在广东省的统计数据中。如果某省市启用了两个域名,如上海市的sh.gov.cn和shanghai.gov.cn,则合并统计两个域名的SSL证书申请数量。

31个省市自治区省级政府域名所申请的有效SSL证书数量合计为 1378 张,排名前5位的是 浙江省、上海市、北京市、广西壮族自治区、广东省。本次统计发现有多个省政府门户网站虽然部署了SSL证书,但是并没有设置为自动启用https加密,这等于没有部署SSL证书,因为用户并不会手动在地址栏输入https加网址的,这个值得高度重视。美国联邦零信任战略要求所有.gov域名的政府网站只能用https加密方式访问,这是网站安全的基础,没有这个基础其他任何安全防护措施和防护系统则形同虚设,因为https加密保护的是用户的数据不会在网络传输过程中被泄露和被篡改,这是安全木桶的底板,底板都没有其他侧板没有存在的价值!

31个省市自治区省级政府官网中部署了国密SSL证书的有江西省政府官网和湖南省政府网站,但是由于这两个网站并没有设置默认启用https加密,所有国密算法并没有真正用于保护政府网站安全,这个国密SSL证书的部署也等于没有部署!对于省政府官网是否有云WAF防护这一项,31个省市自治区中有6个省政府网站有WAF防护,但是只有4个网站同时启用了默认https加密,也就是只有这4个网站的WAF防护才真正发挥防护作用。当然,我们无法知道这些网站是否采用了本地化部署了WAF设备防护,所以这项数据仅供参考。本次统计的“安全评级”项的数据来自于零信浏览器的实时评级,对于没有默认启用https加密的网站不参与安全评级。

我们检索了 *.gov.cn 的SSL证书申请量为 3537 张,这是我国各省市所有政府网站的总量(不包括港澳台地区),含上面统计数据中的1378张。而根据中国互联网络信息中心2022年8月31日发布的第50次《中国互联网络发展状况统计报告》的数据,截至 2021 年 12 月,我国共有政府网站 14566 个,也就是说,我国政府网站的SSL证书申请比例只有将近 24%。比上一季度的数据有所下降。

我们同时还检索了港澳台地区的SSL证书申请量,如下表所示。我国大陆各省市所有政府网站合计证书申请量为 3537 张,对比港澳台的数据还是很少的,这从另一个方面说明了我国大陆地区的政府网站还需要进一步增强安全防护意识,在已经普及一网通办的基础上扎实做好网站安全防护和数据加密保护工作,只有这样才能为老百姓提供更好更安全的电子政务服务,希望有关部门能高度重视网站安全的同步建设工作。

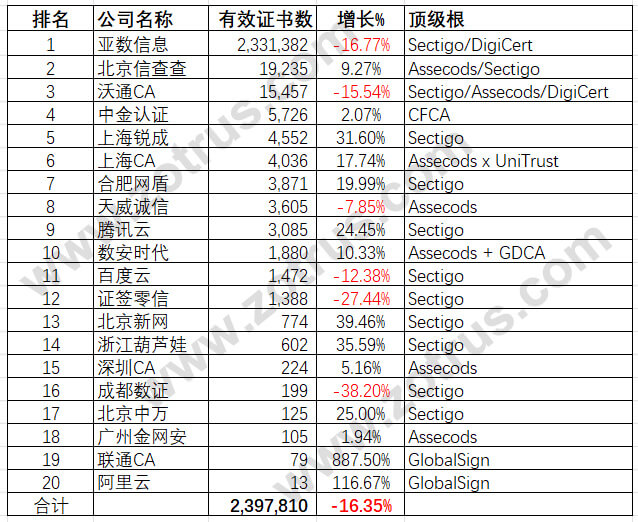

三我国本土国际SSL证书提供商的统计数据分析

我国本土国际SSL证书提供商的证书签发数量统计数据同样来自谷歌证书透明日志系统,真实可信,能准确反映我国本土国际SSL证书的提供能力和市场情况。“国际SSL证书”是指目前正在大量使用的采用国际算法 RSA或ECC的SSL证书。“本土SSL证书提供商”是指证书签发中级根证书的O字段的国家是”CN(中国)”的机构,而之所以称之为 “SSL证书提供商”,这是参考了国际上通用的名称- SSL Certificate Provider,可简称为 “SCP”,SSL证书作为一个互联网安全产品在国外并没有被定义为必须是CA机构才能提供,目前全球SSL证书市场份额排名前十的SCP中只有2家是专门签发证书的CA机构,仅排名为第五和第六,其余都是全球知名的互联网和云服务提供商。

本次列入统计的本土SSL证书提供商有20家,都是拥有自主品牌的全球信任的SSL中级根证书的证书提供商,其他仅仅是某个品牌的代理商并不在统计之列。这20家SSL证书提供商中有7家公司是CA机构,有3家是知名的云服务提供商,有1家是电信运营商,其他9家是商业公司。

而这20家国际SSL证书提供商中,拥有自主顶级根证书并用于签发国际SSL证书的只有3家CA机构:中金认证、上海CA和数安时代,其中上海CA的根证书同波兰CA做了交叉签名(下表中表示为“x”),数安时代同时从定制中级根和自主根签发证书(下表中表示为“+”)。其他17家证书提供商的SSL证书都是从国外CA定制品牌中级根证书签发,主要是美国CA-Sectigo、DigiCert和波兰CA-Assecods。

这20家国际SSL证书提供商签发的有效证书数合计为 239.7810万 张,总和在全球SSL证书提供商中排名第 11 位,至于前十大全球SSL证书提供商为我国网站签发了多少张SSL证书由于大量都是不含国家信息的DV SSL证书,所以无法统计,但可以肯定的是:我国本土SSL证书提供商所签发的SSL证书数量占比是非常低的,估计少于 10%。

四我国国密SSL证书提供商的统计数据分析

本期发布的国密SSL证书数据来自零信国密证书透明日志系统(sm2ct.cn)和来自主动上报的各个零信浏览器信任的CA机构,由于各家CA上报的数据无法核实是否可信,所以,本次报告的国密SSL证书数据仅供参考。合计 1865 张。这里提醒零信浏览器信任的SSL证书提供商注意:从2023年7月1日起,零信浏览器会采用谷歌浏览器一样的证书透明策略,对没有在国密证书透明日志系统公开披露的国密SSL证书标记为不可信的SSL证书,各家CA机构需要抓紧对接零信国密证书透明日志系统。

只有所有CA机构签发的国密SSL证书都像国际SSL证书一样都提交到证书透明日志系统,国密SSL证书的签发统计数据才是真实的数据。

五统计数据亮点和问题分析

1. 谷歌计划推动缩短SSL证书有效期为90天对我国SSL证书市场的影响

3月3日谷歌浏览器在根认证计划中发布了推动国际标准缩短SSL证书有效期为90天的计划,我们相信这个计划一定会在CA/浏览器论坛上遭遇CA的反对,但是这只能推迟计划的实施,最晚明年一定能落地。这一计划不仅仅是对CA机构(SSL证书提供商)有冲击,而且对SSL证书相关的产业界都有冲击,包括SSL证书用户、云服务提供商和SSL证书提供商,当然对普及和推广国密SSL证书也是一个巨大的冲击。

对于SSL证书用户,必须提前做好准备选择能自动化提供SSL证书的厂商和选择适合自己的自动化证书管理方案。特别是政务云用户,有大量的服务器都需要部署SSL证书,SSL证书有效期缩短了四分之三,意味着申请和部署SSL证书的工作量将增加5倍!所以,必须提前做好准备选择合适的自动化部署方案,而不是传统的人工申请和人工安装方案。而对于同时需要部署国密SSL证书满足合规要求的用户,双SSL证书部署也只有自动化管理这一条路了,必须是零改造自动化实现国密https加密的方案。

对于有大量的云服务器需要部署SSL证书的云服务提供商,必须尽快实施SSL证书自动化部署方案,让用户选购云服务时默认自动化配置SSL证书,只有这样的云服务才能真正具有竞争力而不会在“90天证书革命”中被淘汰!当然,必须提供双算法双SSL证书的自动化部署,因为用户有紧迫的国密合规需求。这是对于我国云服务提供商的一项新的挑战,从上面的国际SSL证书的全球市场数据可以看出,目前国际云服务提供商巨头们已经做好准备并且已经在实施自动化管理SSL证书,这非常值得我国云服务提供商学习。

对于CA机构(SSL证书提供商),已经提供SSL证书的机构必须尽快为用户提供自动化证书管理方案,并且必须是双SSL证书部署方案,传统的人工帮助用户申请和安装SSL证书的方案已经行不通了!而还没有提供SSL证书的CA机构,这是一个入场洗牌的好机会,可以没有历史负担的直接为用户提供用户喜欢的自动化管理方案,谁先提供好的自动化方案谁就能赢得市场,最后被淘汰的是当然是让用户手动申请SSL证书的厂商!CA机构和有兴趣成为SSL证书提供商的公司必须能看到这个危机而带来的商机,有“危”才有机会!

2. 多台服务器共享同一张通配型SSL证书的安全问题

我们在收集和整理SSL证书的部署情况时发现,无论是各省政务云还是各个商业公共云,普遍存在申请和部署通配型SSL证书的情况(*.domain),存在大量多个政府网站共用同一张通配证书的情况,因为各省市政务云域名采用了子域名管理方式,而通配证书正好满足了可以用于所有子域的部署需求,这是“最省钱”的方案—“一张证书搞定所有政务网站”。

但是,这种部署方案存在巨大的安全隐患,如果这张通配证书私钥被泄露,则CA必须吊销这张证书,就会导致全省各局委办的所有网站都无法使用https加密服务,必须重新为所有服务器一一部署SSL证书,这个重新部署SSL证书的工作量和对政务业务的影响是巨大的,是一个不省钱的方案!但是,如果每一个政务网站部署的是独立密钥的SSL证书,则某一个网站的密钥泄露不会对整个省的其他政务网站有任何影响。这个不安全的能表面上好像省钱的方案实际上根本不省钱,更费钱和损失更大!而为了应对像俄罗斯那样的SSL证书被非法吊销的极端情况,政务网站不仅应该实现“一站一证”,而且必须从不同的SSL证书提供商采购SSL证书,以尽量减少可能的证书被非法吊销的风险,这也是古人留给我们的智慧—“鸡蛋不能放在一个篮子里”。同理,所有政务网站的安全不能依赖于一张SSL证书,必须是多张来自不同SSL证书提供商的通配证书!

而对于云服务提供商,这个安全问题也非常普遍。如某里云部署的SSL证书居然是有两百多个通配域名的多域证书,这张SSL证书用于所有云服务,这非常危险,一旦这张SSL证书的私钥在某台云服务器上被泄露,则整个云服务都会受到停服影响。这可不是什么省钱的好方案,是一个非常糟糕的非常不省钱的方案。不仅如此,这张绑定两百多个通配域名的SSL证书文件非常大,直接导致用户浏览器同服务器的握手流量增加了4倍,不仅浪费了机房带宽和用户手机流量,而且由于增加延时而大大降低了用户体验。这绝对是一个错误的得不偿失的证书部署方案!早在2015年微软云中国就采用了“一机一证”的部署方案,这非常值得我国云服务提供商学习!

3. 部署同一张通配型OV SSL证书导致的身份不匹配的问题

这个问题是第2个问题而导致的另一个问题,第2个问题中用户部署的可能是DV通配证书或OV通配证书。而如果是OV通配证书,则证书中的O字段只能是一个单位名称。我们发现多个省政务云部署的OV通配证书中的O字段是一个公司名称,这就导致了零信浏览器在地址栏显示证书中的O字段时会显示这个省政府网站的单位名称居然是一个公司!这可不是零信浏览器的问题,是证书中绑定O字段的问题。

即使是正确的O字段的SSL证书,由于是通配证书,这个O字段信息在政府门户网站是正确的,但是由于这张通配证书用于所有各个局委办就又是牛头不对马嘴了。所以说,OV通配证书的滥用不仅有安全隐患而且还要身份错误和误导用户的问题,必须采用“一站一证”方案,每个局委办使用独立私钥和独立正确的身份的OV SSL证书,这样不仅能保证私钥安全,而且能保证网站身份真实可信。

六小结

本次报告晚了几天发布,除了必须改变证书透明日志数据的统计方法外,我们还在纠结是否继续采用统计OV SSL证书和EV SSL证书的方法来对世界各国的SSL证书申请情况排名,因为大量的自动化部署的OV SSL证书的O字段信息是不正确的,实际上是DV SSL证书,这些数据的变化导致我们最终痛苦地决定不再依据这些数据来排名了。

本次报告的重点是希望读者能高度重视即将到来的SSL证书缩短为90天,我们称之为“90天证书革命”,这个改变不仅对SSL证书相关产业有巨大影响,甚至对整个互联网安全产业都有巨大影响,如果不能及时采取应对措施,可能到时会出现多个重要网站由于忘了证书续期而导致无法访问的安全事件频发,这个变化也会导致普及国密SSL证书应用更加困难,业界必须提出应对措施。

另外,我们认为:要想快速普及国密SSL证书使用,必须有更多的SSL证书提供商参与到这个市场中来,所以我们坚决反对目前有些CA机构计划或提议限制非CA机构签发和销售国密SSL证书的想法,国际SSL证书在我国已经是面向全球CA和SSL证书提供商开放的市场,为何急需发展的国密SSL证书不能是一个开放的市场呢?封闭市场只会是扼杀创新和给国外CA拓展国密SSL证书市场提供机会,对我国的国密SSL证书的快速健康发展没有任何好处!

零信密码应用研究院把2023年定义为“国密HTTPS加密元年”,我们非常看好国密算法HTTPS加密的普及应用,国际算法SSL 证书市场被国外CA牢牢控制这已成为现实而且无法超越,因为我们没有话语权。而我们有话语权的国密SSL证书必须也一定能在业界的共同努力下实现创新快速发展,把失去的SSL证书市场夺回来,并牢牢掌握在我国中国人自己的手中,只有这样才能真正保障我国互联网安全!